Biznes Fakty

Masz Pegasusa? Nowy skaner telefonów wykrywa szpiegowskie oprogramowanie i są już pierwsze ofiary

Jedna z firm zajmujących się cyberbezpieczeństwem oferuje narzędzie, które umożliwia skanowanie w poszukiwaniu oprogramowania szpiegowskiego. Są już pierwsze urządzenia, gdzie wykryto Pegasusa. Zdaniem producenta 2,5 na każdy tysiąc smartfonów na całym świecie może być zainfekowanych.

Jeśli ktoś wierzy, że iPhone czy smartfon z Androidem po wyjęciu z pudełka jest już w pełni bezpieczny, to niestety się myli. Czasy, w których można było powiedzieć, że smartfony nie potrzebują oprogramowania zabezpieczającego, już minęły.

Teraz możemy też sprawdzić, czy nasz telefon ma zainstalowane oprogramowanie szpiegowskie — również to komercyjne, jak często opisywany w mediach Pegasus. „Wskaźnik naruszeń jest znacznie wyższy niż panująca narracja” — stwierdza ekspert z firmy, która udostępniła narzędzie do wykonywania testu pod kątem obecności Pegasusa.

Czytaj też: Tak działał Pegasus. Były blokady

Debata: Polska 2035

Pegasus to spore zmartwienie

W ostatnich latach komercyjne oprogramowanie szpiegowskie było wykorzystywane przez wiele podmiotów przeciwko coraz szerszemu zakresowi ofiar. Dotyczy to również Polski. Jednocześnie panowała narracja, że jeśli takie oprogramowanie było stosowane, to tylko w konkretnych, ukierunkowanych atakach przeciwko bardzo małej liczbie osób.

Trudno było jednak zweryfikować takie twierdzenia, bo nie było za bardzo narzędzi do oceniania urządzeń pod kątem infekcji. To zmuszało poszczególne osoby do korzystania z instytucji akademickich i organizacji pozarządowych, które rozwijały techniki kryminalistyczne do wykrywania oprogramowania szpiegowskiego na urządzeniach mobilnych.

Obecnie firma zajmująca się bezpieczeństwem, iVerify, opublikowała wyniki na temat wykrywalności oprogramowania szpiegowskiego. Funkcja do wykrywania tego typu zagrożeń została wdrożona w maju br. Jak podaje organizacja, klienci zdecydowali się przesłać do inspekcji 2,5 tys. testów, a siedem z nich zawierało poprawnie wykryte złośliwe oprogramowanie Pegasus.

Pobierz raport nt. cyberbezpieczeństwa i zapoznaj się z niezbędnymi dla firm poradami i najlepszymi praktykami:

Wykrywanie Pegasusa. Siedem to ciągle dużo

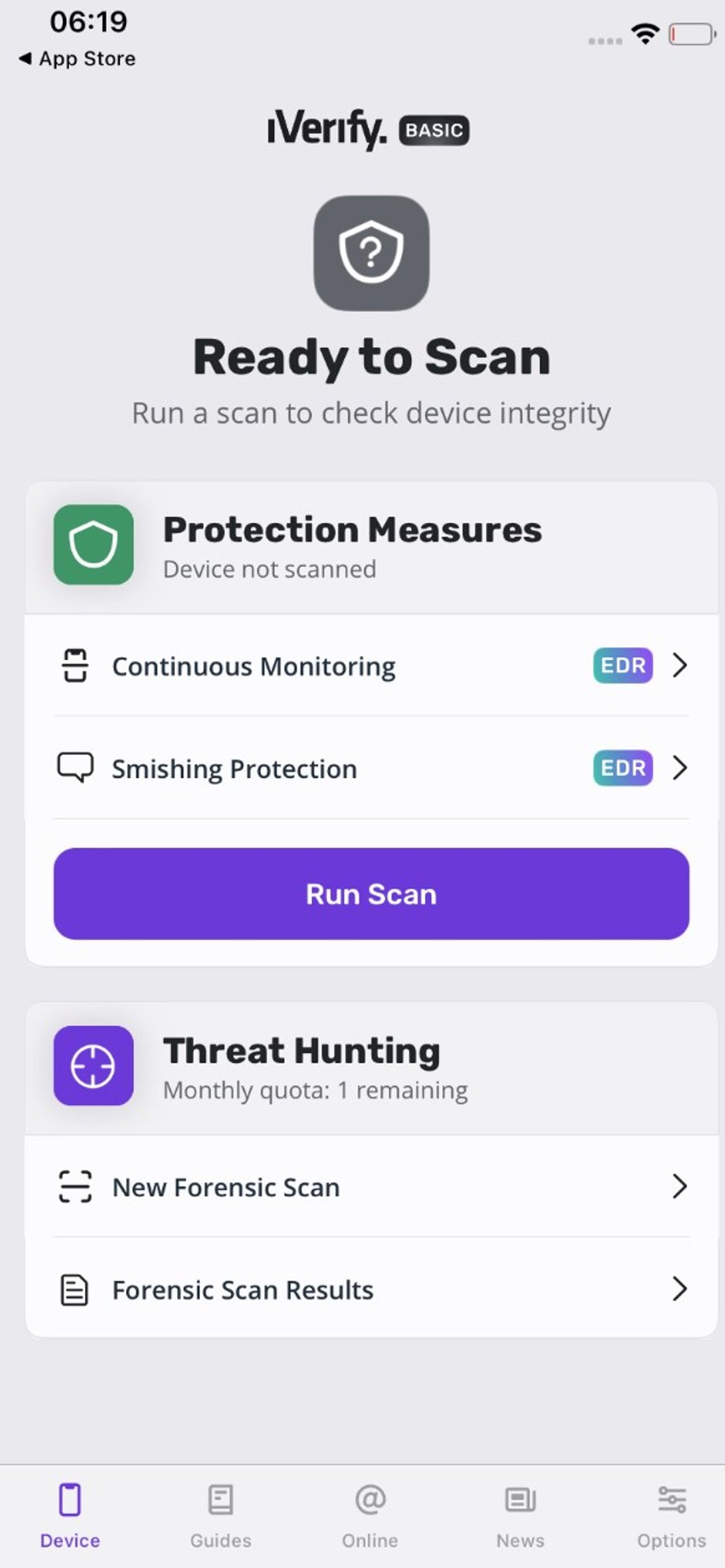

Funkcja nazywa się Threat Hunting i wykorzystuje kombinację wykrywania opartego na sygnaturach złośliwego oprogramowania, heurystyki i uczenia maszynowego do wyszukiwania anomalii w aktywności urządzeń iOS i Android lub charakterystycznych oznak infekcji oprogramowaniem szpiegowskim.

Urządzenia klientów, którzy płacą za usługę iVerify, są regularnie sprawdzane pod kątem potencjalnego naruszenia. Jest też opcja skorzystania z funkcji raz na miesiąc, jeśli kupimy aplikację iVerify Basic za 1 dol. (w Polsce 4,99 zł). Takie osoby mogą wygenerować i wysłać specjalny plik narzędzi diagnostycznych do iVerify i otrzymać analizę po kilku godzinach.

Infrastruktura iVerify jest zbudowana w sposób chroniący prywatność, ale aby skorzystać z funkcji Threat Hunting, użytkownicy muszą podać adres e-mail, by firma miała sposób na skontaktowanie się z nimi, jeśli skaner wykryje oprogramowanie szpiegowskie. W tym celu można oczywiście użyć np. Proton Maila. Wspomniane siedem osób, u których wykryto Pegasusa, skorzystały właśnie z tej funkcji i otrzymały powiadomienia e-mailem.

„To fascynujące, że osoby, które były celami, to nie tylko dziennikarze i aktywiści, ale także liderzy biznesu, osoby prowadzące przedsiębiorstwa komercyjne, czy osoby na stanowiskach rządowych” — zauważa w komunikacie firmy Rocky Cole, dyrektor operacyjny iVerify i były analityk Agencji Bezpieczeństwa Narodowego USA. I dodaje: „Wygląda to bardziej jak profil celowania przeciętnego złośliwego oprogramowania lub przeciętnej grupy APT niż narracja, jaka była komunikowana światu, że oprogramowanie szpiegowskie jest używane do śledzenia aktywistów. Tak ciągle jest, ale przekrój społeczeństwa, gdzie faktycznie jest Pegasus, jest zaskakujący”.

Siedem z 2,5 tys. skanów może nie robić wrażenia, ale sam fakt, że narzędzie mimo wszystko wykryło kilka infekcji, świadczy o tym, jak szeroko rozprzestrzeniło się wykorzystywanie oprogramowania szpiegowskiego na całym świecie.

Sprawdź też: Afera Pegasus-bis? Oprogramowanie szpiegowskie Hermes miało być kupione bez przetargu

Pegasus na telefonie? Tania opcja weryfikacji

Pojawienie się łatwego w obsłudze narzędzia do diagnozowania naruszeń w kontekście oprogramowania szpiegowskiego, takiego jak Pegasus, może rozszerzyć obraz tego, jak często takie oprogramowanie jest używane.

Dla wyjaśnienia oprogramowanie Pegasus zostało stworzone przez izraelską organizację NSO Group, założoną w 2010 r. przez byłych pracowników Jednostki 8200, elitarnej jednostki wywiadowczej Izraela. NSO Group specjalizuje się w tworzeniu technologii wspierających działania agencji rządowych w zakresie bezpieczeństwa, w tym walki z terroryzmem i przestępczością. Pegasus umożliwia inwigilację smartfonów działających na systemach iOS oraz Android. Oprogramowanie to jest zdolne do przechwytywania szerokiego zakresu danych — w tym wiadomości, połączeń oraz lokalizacji, a jego instalacja może odbywać się bez wiedzy użytkownika. NSO Group twierdzi, że Pegasus jest sprzedawany wyłącznie rządom i służbom specjalnym w celach związanych z bezpieczeństwem publicznym.

Firma iVerify chce zapewnić narzędzie do weryfikacji pod kątem Pegasusa i informuje, że opracowanie takiego rozwiązania wymagało znaczących inwestycji, ponieważ systemy takie jak Android czy iOS są szczelniej zamknięte niż tradycyjne systemy operacyjne z komputerów i nie pozwalają oprogramowaniu monitorującemu na dostęp do głównej zawartości systemu. Rocky Cole wyjaśnił, że trzeba było odpowiednio dostroić modele uczenia maszynowego do wykrywania tego rodzaju zagrożeń. Na szczęście dla iVerify nawet takie oprogramowanie jak Pegasus ma swoje charakterystyczne cechy, które ułatwiają jego rozpoznanie.

We wszystkich siedmiu identyfikacjach Pegasusa narzędzie iVerify wykryło oprogramowanie szpiegowskie za pomocą danych diagnostycznych, tzw. dzienników zamknięcia i dzienników awarii. Ekspert wskazał, że oprogramowanie firmy pomogło np. zidentyfikować oznaki naruszenia na telefonie Gurpatwanta Singha Pannuna, prawnika i aktywisty społecznego, który był celem rzekomej, udaremnionej próby zabójstwa przez pracownika rządu Indii w Nowym Jorku.

Funkcja Threat Hunting oznaczyła podejrzaną aktywność państwową również na urządzeniach mobilnych dwóch urzędników kampanii Harris-Walz.

„Nie można już zakładać, że telefony iPhone czy te z Androidem są bezpieczne od razu po wyjęcia z pudełka. Ta era już minęła” — mówi przedstawiciel iVerify.

Autor: Grzegorz Kubera, dziennikarz Business Insider Polska

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Bądź na bieżąco! Obserwuj nas w Wiadomościach Google.

Źródło