Biznes Fakty

Czy Twoi pracownicy wiedzą jak chronić się przed zagrożeniami w sieci? Cyberbezpieczeństwo w małej i średniej firmie

W obliczu rosnącej liczby cyberataków na przedsiębiorstwa, ochrona danych staje się nie tylko wyzwaniem, ale i koniecznością. Jak wynika z raportów*, w 2023 roku cyberprzestępczość dotknęła prawie 70% polskich firm, a najczęściej celem ataków są małe i średnie firmy z różnych sektorów. Najczęściej powtarzanymi się cyberatakami są ransomware oraz network breach, ale to nie jedyne rodzaje kradzieży danych. Jakie są najpopularniejsze rodzaje cyberprzestępstw i jak zabezpieczyć swoją firmę przed zagrożeniami w sieci?

Rozpoznaj zagrożenia

Mimo, że najczęściej atakowane są podmioty z sektora produkcyjnego, finansowego oraz ubezpieczeniowego nie oznacza to, że inne przedsiębiorstwa nie mogą być dotknięte atakiem hakerskim. Niezależnie od wielkości i branży, każda firma powinna wiedzieć czego się spodziewać i jak zapobiegać potencjalnym zagrożeniom. Cyberataki mogą przybrać różne formy, od phishingu po zaawansowane oprogramowanie ransomware. Kluczowe jest, aby pracownicy wiedzieli, jakich zagrożeń powinni się spodziewać, czym się one charakteryzują i jakie mają konsekwencje.

Wśród najpopularniejszych cyberprzestępstw można wymienić:

· Ransomware – rodzaj złośliwego oprogramowania, które trwale blokuje dostęp do danych osobowych ofiary, chyba że zostanie zapłacony okup (ang. ransom). Podczas gdy niektóre proste ransomware mogą zablokować system bez uszkadzania jakichkolwiek plików, bardziej zaawansowane złośliwe oprogramowanie wykorzystuje technikę zwaną wymuszeniem kryptowalutowym.

· Network breach (naruszenie sieci) – ominięcie zabezpieczeń i dostanie się do sieci. Po wejściu do systemu można uzyskać nieautoryzowany dostęp do danych, aplikacji i urządzeń.

· Data extortion, czyli wyłudzenie danych, często objawiające się zjawiskiem phishingu – proces uzyskiwania danych poprzez wykorzystanie zabiegów psychologicznych, np. podszywanie się pod znaną markę, znajomych lub instytucję, aby zmanipulować podjęcie działania zgodnego z zamierzeniami cyberprzestępcy.

· DDoS (ang. distributed denial of service) – rozproszona odmowa usługi, czyli atak pozwalający na zablokowanie komputera ofiary poprzez przeciążenie systemu danymi. Atak może trwać kilka godzin, ale zdarzały się także takie trwające kilka tygodni.

· Data exfiltration – zazwyczaj polega na kradzieży danych z urządzeń osobistych lub firmowych, takich jak komputery i telefony komórkowe, za pomocą różnych metod cyberataku. Powszechną definicją eksfiltracji danych jest kradzież lub nieautoryzowane usunięcie lub przeniesienie jakichkolwiek danych z urządzenia.

Zagrożenia związane z cyberbezpieczeństwem dla firm i sposoby jak im zapobiegać zostały szerzej omówione w darmowym Kursie Cyberbezpieczeństwa z certyfikatem od Comarch. Zapisz się na szkolenie online dostępne na platformie e-learningowej i zdobądź imienny certyfikat!

Stwórz bezpieczny plan

Mimo wzrostu cyberataków, firmy nadal borykają się z brakiem specjalistów z zakresu cyberbezpieczeństwa. Przedsiębiorstwa starają się chronić swoje dane jak najlepiej, ale popełniają błędy już na początkowych etapach funkcjonowania firmy.

Podstawą ochrony danych jest posiadanie strategii cyberbezpieczeństwa. Często wiążące się z nim koszty zniechęcają przedsiębiorców do inwestycji w cyberochronę, przez co bagatelizują oni realne zagrożenia. Brak aktualnego oprogramowania antywirusowego, niezabezpieczona sieć oraz rezygnacja z regularnych aktualizacji systemów, to dla hakera najłatwiejsze sposoby na złamanie zabezpieczeń.

Pracownik – pierwsze ogniwo

Pracownicy są pierwszą linią w starciu z cyberatakami. Według danych ISACA prawie 90% naruszeń danych jest spowodowanych błędem ludzkim. Niewiedza, banalne hasła, brak odpowiedzialności i niezabezpieczona komunikacja to pierwsze kroki do skutecznego narażenia bezpieczeństwa firmy.

Automatyzacja – co za dużo to nie zdrowo

Napędzani bieżącymi trendami w świecie IT, przedsiębiorcy często zapominają o wzroście podatności na cyberataki wraz ze zwiększeniem poziomu komputeryzacji i automatyzacji w firmie. Choć niewątpliwie zwiększa to produktywność biznesu, to z punktu widzenia cyberbezpieczeństwa wprowadzanie coraz nowocześniejszych rozwiązań może okazać się piętą Achillesa, z uwagi na mnogość potencjalnych punktów podatności.

Chroń swoją firmę w 5 prostych krokach

Każda firma powinna mieć jasno określoną politykę bezpieczeństwa IT. Stosując kilka podstawowych zasad w prosty sposób upewnisz się, że dane Twojej firmy są bezpieczne:

· Odpowiedni plan – wiedząc czego potrzebuje dane przedsiębiorstwo jesteśmy w stanie szybko i łatwo zastosować adekwatną strategię bezpieczeństwa. Pozwoli ona zminimalizować problemy i opracować reakcję na potencjalne cyberataki.

· Regularne backupy danych – tworzenie kopii zapasowych danych minimalizuje skutki ewentualnego cyberataku. Jednym z wielu dostępnych rozwiązań jest Comarch IBARD, który zapewnia automatyczne backupy danych w chmurze, co jest bezpiecznym i efektywnym rozwiązaniem dla każdego biznesu. Comarch IBARD to profesjonalna usługa, dzięki której możesz bezpiecznie przechowywać i synchronizować swoje dane w najbezpieczniejszej w Polsce chmurze Comarch.

· Regularne aktualizacje wybranego systemu – wybranie satysfakcjonującego nas systemu oraz zadbanie o bieżące zabezpieczenia i aktualizacje, pozwolą uniknąć wielu problemów i chronią nasze przedsiębiorstwo na najwyższym poziomie.

· Szkolenia dla pracowników – kursy i webinary z cyberbezpieczeństwa powinny być obowiązkowe dla każdego nowego i obecnego pracownika. Dzięki tworzeniu odpowiednich haseł czy szyfrowaniu danych pracownik jest w stanie skutecznie chronić dane firmy, bez narażania siebie i placówki na potencjalne straty. Obecnie taki kurs dostępny jest za darmo. Stworzony przez ekspertów darmowy Kurs Cyberbezpieczeństwa od Comarch uczy, jak rozpoznawać podejrzane e-maile, jak bezpiecznie korzystać z sieci i jak chronić poufne informacje. Zakończone certyfikatem szkolenie zdradza jak uchronić się przed niechcianymi cyberatakami, aby efektywnie i bezpiecznie zarządzać firmą.

· Testowanie i audyty bezpieczeństwa – regularne testy i audyty bezpieczeństwa pomagają wykrywać potencjalne słabości w infrastrukturze IT, jeszcze zanim zostaną wykorzystane przez cyberprzestępców.

Podsumowanie

Rynek cyberbezpieczeństwa cały czas się rozwija, niestety tak samo, jak sposoby na cyberataki. Zabezpieczenie firmy wymaga zintegrowanego podejścia, które obejmuje technologię, edukację i odpowiednie procedury. Inwestycja w szkolenia z cyberbezpieczeństwa i narzędzia takie jak Comarch IBARD przynoszą wymierne korzyści, zwiększając odporność firmy na ataki, minimalizując ryzyko utraty danych i zaufania Klientów.

Jeśli chcesz i poznać szczegóły na temat kursu od Comarch i uzyskać certyfikat z cyberbezpieczeństwa, wejdź na stronę Kursu Cyberbezpieczeństwa z certyfikatem i zapisz się już dziś!

*Raport interaktywnie.com, ,,Ochrona firmy i jej danych przed cyberzagrożeniami’’, 2024.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Bądź na bieżąco! Obserwuj nas w Wiadomościach Google. Artykuł sponsorowany Udostępnij artykuł Newsletter Bądź na bieżąco z informacjami ze świata biznesu i finansów Zapisz się

Najpopularniejsze w BUSINESS INSIDER

Technologie

Technologie

Roboty sprzątające, które pomogą ci nie tylko w przedświątecznych porządkach

wczoraj 13:09  Technologie

Technologie

Monitoruj stan "naładowania" organizmu. Ten zegarek pomoże ci efektywniej odpoczywać

czwartek 13:38  Technologie

Technologie

Sztuczna inteligencja rozpęta apokalipsę na rynku pracy. Oto najwięksi zwycięzcy i przegrani [ANALIZA]

czwartek 09:40  Technologie

Technologie

Ekspresy do kawy w promocji taniej z kodem na Black Weeks

środa 14:59  Materiał promocyjny

Materiał promocyjny

Galaxy Ring – nowy sposób dbania o siebie na co dzień

środa 13:44  Materiał promocyjny

Materiał promocyjny

Czym stresują się polscy kierowcy zimą? Przede wszystkim innymi kierowcami – wynika z badania Goodyear

środa 12:24  Technologie

Technologie

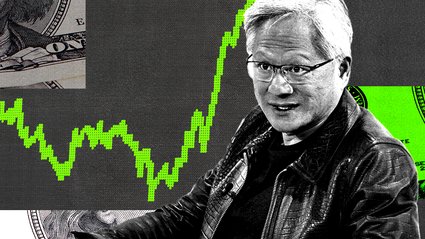

Wiadomo, kto pierwszy dostanie nowe chipy Nvidii. Zbudują potężny komputer

środa 10:04  Technologie

Technologie

Solidny jak żaden inny! Ten smartwatch jest zgodny z amerykańskimi normami wojskowymi

08.11.2024  Technologie

Technologie

Namioty dachowe do samochodu: wszystko, co chcesz o nich wiedzieć

07.11.2024  Technologie

Technologie

Rafał Brzoska nie odpuszcza Facebookowi i Instagramowi. Chce rekompensaty

07.11.2024  Technologie

Technologie

Urządzenie, które zastąpi ci żelazko, deskę i generator pary

06.11.2024  Technologie

Technologie

Smartwatche dla narciarzy. Są wytrzymałe i mają specjalne funkcje

06.11.2024  Technologie

Technologie

Cztery biokominki, które stworzą wyjątkowy nastrój w mieszkaniu. Bez sadzy i dymu

05.11.2024  Technologie

Technologie

Przenośne projektory: propozycje w różnych cenach

05.11.2024  Technologie

Technologie

Apple na celowniku Komisji Europejskiej. Są wątpliwości wobec systemu dla iPadów

04.11.2024  Technologie

Technologie

Szukasz ekspresu do kawy? Te modele kupuj w ciemno

04.11.2024  Technologie

Technologie

Pancerne smartwatche. Niestraszne im wstrząsy, upadki ani zalanie. Pięć modeli, które dużo zniosą

04.11.2024  Technologie

Technologie

Spieniacze do mleka: pyszna kawa jest możliwa bez ekspresu

31.10.2024  Technologie

Technologie

Mobilna produktywność i rozwój – TOP 5 produktów – Najlepsze czytniki ebooków i nie tylko

31.10.2024  Technologie

Technologie

Monitoruje trening, tętno i podpowiada, jak ćwiczyć. Ten smartwatch zastąpi trenera personalnego

30.10.2024  Technologie

Technologie

Pięć smartwatchy dla miłośników trekkingu. Pomogą odnaleźć się na szlaku

30.10.2024  Materiał promocyjny

Materiał promocyjny

Pozycjonowanie Wizytówek Google – Jak SEOmotive stało się liderem

30.10.2024  Materiał promocyjny

Materiał promocyjny

Jak powiększyć zasięg swojej sieci Wi-Fi? Zastosuj rozwiązania Mesh.

29.10.2024  Technologie

Technologie

Smartwatche do biegania dla wymagających — nie zawiedziesz się

29.10.2024  Technologie

Technologie

Trzy mocarne smartwatche, z którymi można nurkować

28.10.2024  Technologie

Technologie

Zastąpili dziennikarzy sztuczną inteligencją. Radio z rekordem słuchalności

28.10.2024  Technologie

Technologie

Ekspresy do kawy z ogromną liczbą pozytywnych komentarzy

25.10.2024  Technologie

Technologie

Intel wygrywa z Komisją Europejską. Sąd kończy wieloletni spór

24.10.2024  Technologie

Technologie

Żelazko, generator pary, czy system do prasowania — co wybrać?

24.10.2024  Technologie

Technologie

Cztery nieoczywiste smartfony, na które trzeba zwrócić uwagę

24.10.2024  Technologie

Technologie

Garmin fēnix 8, czyli multisportowy smartwatch dla wymagających

23.10.2024  Materiał promocyjny

Materiał promocyjny

Od boiska do sceny: jak nowoczesne oświetlenie od Signify zmieniło oblicze Hali Urania w Olsztynie

23.10.2024  Technologie

Technologie

Powerbanki, którymi kilka razy naładujesz telefon do pełna

23.10.2024  Technologie

Technologie

Ranking popularności systemów do prasowania

22.10.2024  Technologie

Technologie

Rowery elektryczne tanie jak barszcz: lepszego transportu nie ma

22.10.2024  Technologie

Technologie

Fotowoltaika jesienią i zimą. Czy spada wydajność paneli?

21.10.2024  Technologie

Technologie

Użytkownicy platformy X usuwają zdjęcia i posty. Obawiają się skutków nowego regulaminu

21.10.2024  Technologie

Technologie

Blendery kielichowe: na co zwrócić uwagę, które wybrać?

18.10.2024  Technologie

Technologie

Smartfony z ekranem powyżej 6,6 cala: te modele warto kupić

17.10.2024  Technologie

Technologie

Polskie banki w światowej elicie. Idą z technologicznym duchem czasu

15.10.2024  Technologie

Technologie

Powstała "wieczna" bateria, która zmieni świat? Już rozpala przemysł motoryzacyjny

14.10.2024  Materiał promocyjny

Materiał promocyjny

Gaming w świecie biznesu – możliwości dla marek i perspektywy rozwoju

14.10.2024  Technologie

Technologie

Chiński cios w Airbusa i Boeinga. Comac zaczyna się rozpychać, by rozbić duopol

13.10.2024  Technologie

Technologie

TikTok zwalnia setki pracowników. Zastąpi ich sztuczna inteligencja

11.10.2024  Technologie

Technologie

Zestaw na jesienne wieczory: palenisko z grillem i kociołkiem

11.10.2024  Technologie

Technologie

Cztery bieżnie do 1 tys. zł — zadbasz o swoją sylwetkę i kondycję

11.10.2024  Technologie

Technologie

Boomersi mieli Jobsa. Milenialsi Zuckerberga. Pokolenie Z nie ma nikogo

11.10.2024  Technologie

Technologie

Zapomnij o judaszu: kup wideo-wizjer i monitoruj mieszkanie

10.10.2024

Źródło